-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

-

- 关于F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)的安全告知

- 关于 WSO2 文件上传漏洞(CVE-2022-29464)的安全告知

- 关于 Apache Struts2 远程代码执行漏洞(CVE-2021-31805)的安全告知

- 关于 Spring Core RCE 的安全告知

- 关于Spring Cloud Function SPEL表达式注入漏洞的安全告知

- 关于Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)的安全告知

- 关于向日葵远程命令执行漏洞的安全告知

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的安全告知

- 关于MeterSphere远程代码执行漏洞的安全告知

- 关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

FFmpeg 2.x 远程文件读取漏洞

时间:2016-05-09 14:40:34来源:技术部作者:梦之想

FFmpeg 2.x 远程文件读取漏洞 | |

日期 | 2016-5-9 |

严重性 | 高危 |

CVE编号 | CVE-2016-1897、CVE-2016-1898 |

影响版本 | FFmpeg 2.8.x系列小于2.8.5;FFmpeg 2.7.x系列小于2.7.5;FFmpeg 2.6.x系列小于2.6.7;FFmpeg 2.5.x系列小于2.5.10。 |

漏洞|事件危害

FFmpeg是一套可以用来记录、转换数字音频、视频,并能将其转化为流的开源计算机程序。采用LGPL或GPL许可证。它提供了录制、转换以及流化音视频的完整解决方案。它包含了非常先进的音频/视频编解码库libavcodec,为了保证高可移植性和编解码质量,libavcodec里很多codec都是从头开发的。

FFmpeg 2.x是一款多媒体编码、解码框架。在现有环境中,百度云等大厂商均在使用。此漏洞允许攻击者通过上传构造的hls切片索引文件,远程窃取服务器端本地文件。FFmpeg 2.x被爆高危漏洞(CVE-2016-1897、CVE-2016-1898),黑客可通过上传构造的hls切片索引文件,远程窃取服务器端本地文件

漏洞|预警

前提:使用了FFmpeg流媒体工具

假如用户使用了FFmeg流媒体工具,攻击者可以上传特制的视频文件。在视频文件中插入想要读取的文件路径。

当用户网站接收到上传文件后,通过FFmeg就可以自动读取相对应路径文件。

a. 测试环境:

上传测试文件

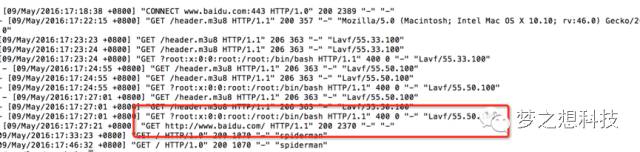

b. 结果:

网页poc执行测试结果,读取/etc/passwd文件内容。

漏洞|解决方案

FFmpeg已经及时发布修复版本,可以通过更新版本修复漏洞。

关注梦之想官方微信公众号获取最新漏洞动态:XWAYTech