-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

-

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

Jenkins插件曝远程代码执行漏洞

时间:2019-02-26 15:43:01来源:信息安全服务部作者:梦之想科技

Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作,旨在提供一个开放易用的软件平台,使软件的持续集成变成可能。Jenkins的目的是持续、自动地构建/测试软件项目以及监控软件开放流程,快速问题定位及处理,提示开放效率。

此次曝出的漏洞CVE编号为CVE-2019-1003000,官方定级为高危。该漏洞的危害性极大,允许攻击者直接获取服务器权限。因此,梦之想科技在这里郑重提醒正在使用该插件的用户——请及时将该插件更新至最新修复版本。

漏洞描述

该漏洞存在于Declarative Plugin 1.3.4.1之前的版本,Groovy Plugin 2.61.1之前的版本以及 Script Security Plugin 1.50之前的版本。该漏洞通过将AST转换注释(如@Grab)应用于源代码元素,可以在脚本编译阶段避免脚本安全沙箱保护。所以会造成具有“Overall/Read”权限的用户或能够控制SCM中的Jenkinsfile或者sandboxed Pipeline共享库内容的用户可以绕过沙盒保护并在Jenkins主服务器上执行任意代码。

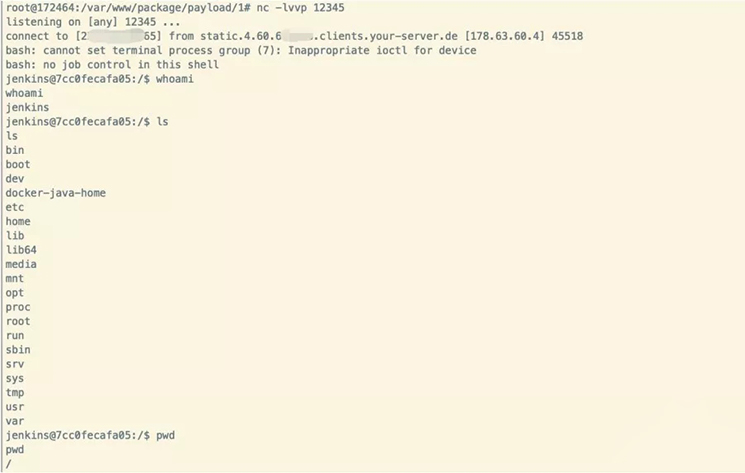

漏洞复现:

受影响版本

目前被确认受影响的Jenkins插件版本如下:

Declarative Plugin<1.3.4.1

Groovy Plugin<2.61.1

Script Security Plugin<1.5.0

漏洞危害

Jenkins远程代码执行,攻击者使用该漏洞可以在被攻击服务器上执行任意代码,且漏洞利用无需任何权限。

修复建议

梦之想科技最后再次提醒大家,Jenkins官方已针对该漏洞发布了安全更新,请正在使用该插件的用户务必及时将该插件更新至最新修复版本:

1.Declarative Plugin更新至1.3.4.1版本

https://plugins.jenkins.io/pipeline-model-definition

2.Groovy Plugin更新至2.61.1版本

https://plugins.jenkins.io/workflow-cps

3.Script Security Plugin更新至1.50版本

https://plugins.jenkins.io/script-security